Ha ideado un sistema basado en la aeroeslaticidad para obtener electricidad del viento

Un fenómeno aerodinámico conocido por sus poderes destructivos y llamado aeroelasticidad “flutter” ha inspirado a un ingeniero para desarrollar un nuevo tipo de dispositivo capaz de generar electricidad a partir del viento. Su creador, Shawn Frayne, se inspiró en el colapso sufrido por el Puente Tacoma, en Washington, en 1940 a causa del fuerte viento. Esta tecnología se aleja totalmente de las turbinas que han prevalecido en el último siglo para sacar energía del viento. Según su creador, la gran ventaja de este dispositivo es que es fácil y barato de fabricar.

Hasta hace poco, el único método comercial disponible para captar viento y generar energía ha sido la turbina clásica. Una empresa estadounidense ha desarrollado una nueva técnica que se aleja por completo de la turbina que ha predominado en el último siglo.

El Windbelt, como lo han llamado, se basa en un fenómeno aerodinámico denominado aeroelasticidad “flutter”, que consiste en una vibración autoinducida que ocurre cuando una superficie sustentadora se dobla bajo una carga aerodinámica. Este fenómeno es perfectamente conocido por su fuerza destructiva, pero los ingenieros de Humdinger han descubierto que también puede ser muy útil para crear mecanismo capaces de “capturar” el viento a diferentes escalas y a un coste mucho menor que las turbinas actuales.

Todo empezó hace cuatro años, cuando el ingeniero del Instituto Tecnológico de Massachusetts (MIT) Shawn Frayne visitó la pequeña aldea de Petite Anse, en Haiti. Frayne pretendía buscar una manera de convertir los desechos agrícolas de la zona en un combustible barato. Sin embargo, este ingeniero se dio pronto cuenta de que los pobres habitantes de la aldea tenían otras necesidades más urgentes. Estaban desconectados de la red eléctrica y su iluminación dependía de unas grandes y sucias lámparas de queroseno que, no sólo eran incómodas, sino también peligrosas e insalubres. Fue entonces cuando tomó la decisión de desarrollar un generador de energía renovable, pequeño y seguro capad de alimentar luces y pequeños electrodomésticos caseros, como una radio.

Alejado de los molinos

El resultado es el Windbelt, un generador de energía en miniatura que capta el viento de un modo que nunca se había hecho hasta ahora y totalmente alejado de los molinos de viento que cubren los campos y las costas de la mayor parte de los países desarrollados. Esta idea ha recibido ya varios premios y subvenciones que han permitido a Frayne crear Humdinger Wind Energy , con base en Hawaii, donde trabaja ya para convertir su prometedor prototipo en una realidad comercial.

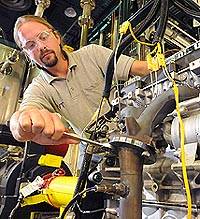

Su campo de operación e investigación se sitúa a día de hoy en Xela, Guatemala. Allí se mueve en localidades rurales para producir una versión del Windbelt que funcione a este nivel. Después de sus prototipos iniciales, demasiado caros o ineficientes (o ambas cosas al mismo tiempo), Frayne decidió tomar una vía totalmente diferente y partir de otro punto. Así, el prototipo final del Windbelt, del tamaño de un teléfono móvil, emplea una membrana tirante que, cuando el viento pasa a través de ella, vibra entre bobinas de metal para generar electricidad. Frayne asegura que su desarrollo es el primer dispositivo de viento que no emplea ningún tipo de turbinas.

Puente derrumbado

El origen de esta innovación es inesperado. Frayne afirma que se inspiró al estudiar lo que le pasó al Tacoma Narrows Bridge, en Washington, que se derrumbó dramáticamente en 1940 debido a las vibraciones causadas por el viento. El Windbelt aprovecha esas dinámicas para generar energía.

El dispositivo de Frayne se une a otras tecnologías sencillas y baratas creadas para los países en vías de desarrollo. “Las innovaciones que surgen de los problemas de las economías en desarrollo deben también responder a los restos de las economías desarrolladas”, comenta este joven ingeniero en declaraciones a Business Week.

En la práctica, esto significa usar la tecnología Windbelt como un modo ecológico de alimentar sensores de calidad del aire o en transmisores WiFi en edificios nuevos en el mundo “desarrollado”. El pequeño tamaño de esta tecnología y su coste asequible hace que se pueda aplicar a un moderno rascacielos, pero también a condiciones más duras en zonas rurales.

Aunque no quiere revelar cuánta financiación ha recibido hasta la fecha, Frayne afirma que necesitaría 30 millones en capital riesgo para que la empresa pudiera crecer y fabricar por ella misma los dispositivos Windbelt. Lo más probable, sin embargo, es que Humdinger dé la licencia a otros fabricantes que podrían asumir el coste del desarrollo.

Humdinger cree ciegamente en su desarrollo, pese a que el gran reto ahora es convencer a la gente de que el nuevo tipo de generador funciona y a que todavía tendrán que pasar varios años para que esté disponible de manera generalizada.

En los últimos años, el grupo ha establecido un proyecto piloto en Guatemala y otro en Haití, así como unas instalaciones en Hong-Kong. Asimismo, está trabajando en una versión más grande capaz de generar una cantidad significativamente mayor de energía. El Windbelt empezó como una curiosidad personal, pero Frayne está dispuesto a ir mucho más allá.

http://http//www.humdingerwind.com/

http://www.businessweek.com/innovate/content/oct2008/id2008106_231604.htm?campaign_id=rss_daily